系统概述

随着网络攻击向隐蔽性、持久性以及复杂化方向发展, 对于隐蔽、狡猾的窃密行为的发现越来越困难,如何发现和掌握美国、日本、韩国等控制我国大量主机的境外IP 通讯行为, 如何有效的发现各种可疑线索, 突破传统解决方案的不足,以更好地解决目前网络安全分析工作中面临的问题。 针对全新的网络安全管理挑战,科来软件提供了高性能的网络全流量安全分析系统。

科来网络全流量安全分析系统主要功能包括:

对目标单位进行 7×24 小时的长期监控和分析;

提供数据全记录能力,并进行数据关联存储和回溯分析;

支持木马数据流、木马心跳特征、可疑传输、异常流量等各类安全警报,快速锁定可疑线索;

提供丰富的警报类型和警报条件配置能力, 支持流量、 数据流特征、 可疑 IP 域名警报和邮件敏感词等警报;

支持网络出口 Wi-Fi 流量智能过滤,提供移动终端设备通讯行为监控;

支持重点国家及重点 IP 监控, 按重点关注国家及重点 IP 进行数据挖掘与分析;

支持境外 IP 地址 DNS 解析记录快速检索;

高级攻击行为的建模分析检测与历史查询;

系统亮点

1、基于元数据的网络行为配置

网络攻击越来越隐蔽,传统的基于特征匹配的技术无法发现隐藏在正常流量中的高级攻击。但攻击行为总会产生网络通信的异常,这些异常的产生主要是因为攻击行为产生的数据异于正常的业务数据。而如何更好的从大量的交易数据中找出异常的通信行为,就需要对业务的准确理解,同时能够让业务人员准确的定义异常的行为模型。系统提供基于元数据的网络行为配置,支持 200 多种元数据字段的提取,通过对提取的元数据字段使用简单、轻量级的语法规则描述语言,可实现各种类型的网络行为配置。准确的定义异常行为需要两个方面:较多可以利用的元数据和灵活方便的定义规则。本系统提供的 200 多种可定义的元数据来支撑用户的行为定义,其中有重要的TCP/IP 的头部数据结构、重要的协议的关键字段、全局变量字段(包长、会话大小、源目 IP、 IP 归属地、时间、 IP 头部、 TCP 头部关键字段等几十种)、特定协议如 ICMP 的重要关键元数据等。丰富的元数据能够帮助用户更好的定义异常行为。

2、数据包离线导入分析

在实际工作中收集的原始数据包文件,由于采集点分散,采集设备种类不一, 这些文件的数量多,总量大,乱序严重,导致分析效率低下。科来网络全流量安全分析系统提供了大量数据包文件导入分析解决方案: 系统支持单次导入 6 万个文件,数据总量 1TB 以上,单个文件最大 1GB 的数据包导入分析, 并且在保留上次导入结果的基础上,可以追加导入新的数据文件。导入分析结果可以通过控制台查看并进行深度数据挖掘。

3、可疑线索发现和提取

异常通讯发现,是网保工作、反窃密调查、 异常行为取证等安全管理的首要工作,系统提供重点国家、重点 IP 监控,特征回查等多种线索追查方式,能够帮助使用者在海量的通讯数据中快速发现有效线索。

1)重点国家、重点 IP 监控系统提供重点国家、重点 IP 单独统计和分析

安全管理员可对需要重点关注的国家以及重点关注 IP 进行配置,系统将通过独立的主视图分别展现重点国家以及重点IP 的通讯数据并支持按国家及 IP 进一步挖掘分析。

2)新特征回查

由于系统提供了历史数据存储,如果在网保工作中发现有新的未知木马特征、黑域名,可使用特征回查功能进行历史数据的回查,用于追查潜伏的异常行为。境外 IP 地址 DNS 解析记录检索木马通讯行为、受控主机连接境外 C&C 服务器的通讯,都会产生 DNS 解析,通过对境外 IP 地址的 DNS 解析记录检索,能够快速发现可疑域名、可疑境外 IP 地址以及疑似受控的内网地址。

3)行为回查

在数据分析时,经常需要对历史数据进行异常行为回查,如可疑 HTTP 传输、可疑ICMP 连接、可疑木马行为等, 通过自定义配置的网络行为进行历史数据回查,能够快速、准确查询异常的网络通讯行为。

4)智能安全警报

系统支持全方位的网络行为异常预警,用户可以根据网络状况灵活调整警报参数,从而能够更准确的发现异常网络行为。 系统能够对产生警报的通讯数据进行深入的智能分析,并提供独立的存储空间单独保存产生警报的相应的原始数据。警报存储空间以及告警阀值可配,当达到告警阀值时,则提示告警。

4、Web 攻击检测

Web 攻击主要是指通过编写非法的信息,对 Web 服务程序进行攻击。系统目前支持对以下 4 种 Web 攻击进行检测,当网络中出现 Web 攻击时,系统会自动触发Web 攻击警报。

1)SQL 注入攻击

SQL 注入就是通过把 SQL 命令插入到 Web 表单递交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的 SQL 命令。

2)强制浏览攻击

强行浏览攻击是一种基于暴力算法的攻击。 当前对于各种加密算法.除了有针对性的破解算法,最基本的思想就是穷举密钥进行匹配,通常称为暴力破解算法。

3)跨站脚本攻击

跨站脚本攻击也称为 XSS,指利用网站漏洞从用户那里恶意盗取信息。

4)密码攻击

密码攻击是在不知道密匙的情况下,恢复出明文。常用的密码分析攻击有惟密文攻击、已知密文攻击、选择明文攻击和自适应。

5、安全分析

专家分析组件中可以对系统捕获到的数据包进行安全分析,通过安全分析,可以快速定位问题主机。

1)蠕虫病毒分析

病毒蠕虫分析可以统计并显示疑似感染了蠕虫病毒的主机地址。如果某主机同时满足所设置的条件,则判定该主机疑似感染了蠕虫病毒,并将其显示在疑似蠕虫病毒分析视图中。

2)发起 DoS 攻击分析

发起 DoS 攻击分析可以选择一种或多种过滤条件,并设置各种条件的参数,根据过滤结果统计并显示疑似发起 DoS 攻击的主机,将符合条件的主机显示在疑似 DoS攻击分析视图中。

3)受到 DoS 攻击分析

受到 DoS 攻击分析可以选择一种或多种过滤条件,并设置各种条件的参数,根据过滤结果统计并显示疑似受到 DoS 攻击的主机,将符合条件的主机显示在疑似受到DoS 攻击分析视图中。

4)ARP 攻击分析

ARP 攻击分析可以通过对采样时间内的 ARP 次数、无应答数据包百分比和主动发出的应答数的分析统计并显示在进行 ARP 请求风暴、 ARP 扫描和 ARP 太多主动应答攻击的主机,并将符合条件的主机显示在 ARP 攻击分析视图中。

5)TCP 端口扫描分析

TCP 端口扫描分析将目标端口数量作为过滤条件,可以统计并显示出端口扫描异常的主机,并将符合条件的主机显示在 TCP 端口扫描视图中。

6)可疑会话分析

可疑会话分析可以统计并显示可疑的 HTTP、 FTP、 SMTP 和 POP3 会话,将符合条件的会话会显示在可疑会话分析视图中。组件中可以对系统捕获到的数据包进行安全分析,通过安全分析,可以快速定位问题主机。

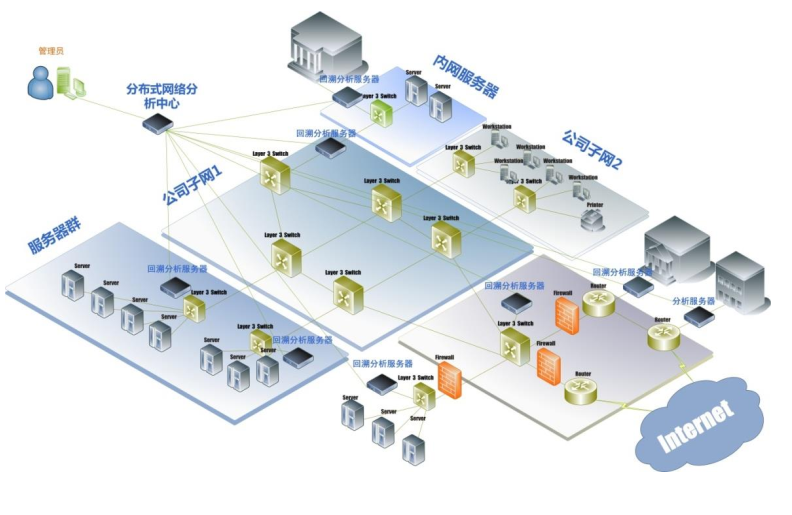

系统部署

系统基于“分布式部署、集中管理”的设计理念,安装部署简单。在需要监控的网络链路中部署服务器用于网络流量的采集和分析, 控制台可连接网络中的任意一个服务器,进行实时监控和回溯分析。 分析中心对部署在各个网络链路中的服务器进行管理并显示其上报的各类统计数据,用户通过分析中心可实现对网络的分布式集中管理。典型的系统部署, 如图所示:

1 review for Cisco